HCIP-16.2 GRE概述

GRE:General Routing Encapsulation 通用路由封装(数据不加密)

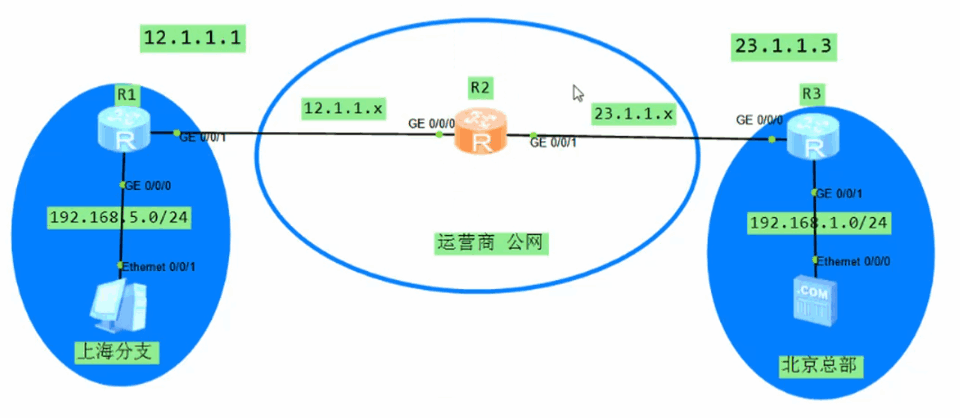

GRE配置示例

GRE VPN配置:(公网地址可达)

(1)缺省路由配置:使得两边的公网地址互通,GRE配置前,两边公网地址互通

R1:

ip route-s 0.0.0.0 0 12.1.1.2R3:

ip route-s 0.0.0.0 0 23.1.1.2(2)Tunnel配置

R1:

int Tunnel 0/0/0

tunnel-protocol gre

source 12.1.1.1

destination 23.1.1.3

ip add 192.168.13.1 24R3:

int Tunnel 0/0/0

tunnel-protocol gre

source 23.1.1.3

destination 12.1.1.1

ip add 192.168.13.3 24配置验证:

dis int tunnel 0/0/0

dis ip int brief(3)静态路由

R1:

ip route-s 192.168.1.0 24 tunnel 0/0/0R3:

ip route-s 192.168.1.0 24 tunnel 0/0/0

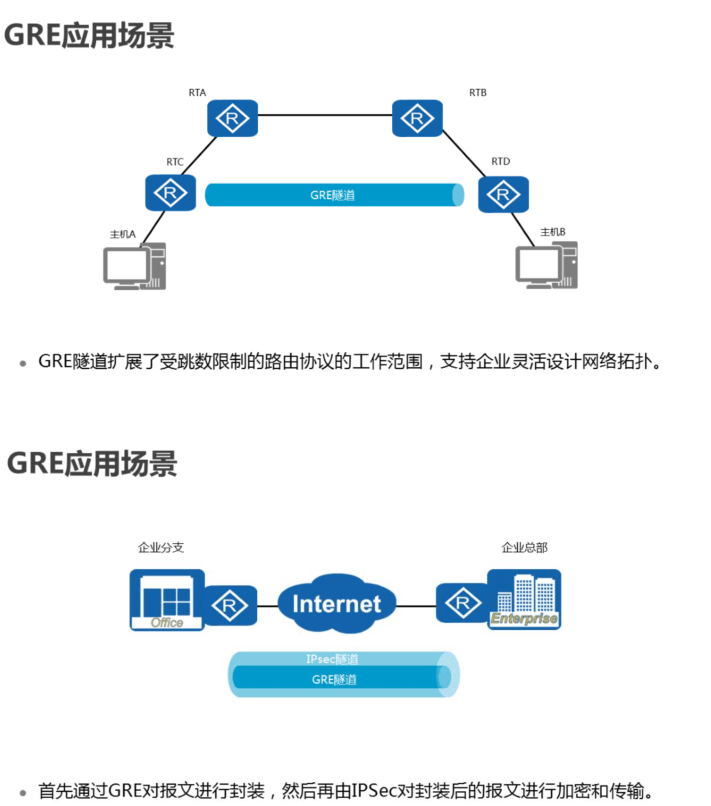

- GRE支持将一种协议的报文封装在另一种协议报文中。

- GRE可以解决异种网络的传输问题。

- GRE用来对某些网络层协议如IPX(Internet Packet Exchange)的报文进行封装,使这些被封装的报文能够在另一网络层协议(如IP)中传输。GRE可以解决一种网络的传输问题。

- IPSec VPN技术可以创建一条跨越共享公网的隧道,从而实现私网互联。IPSec VPN能够安全传输IP报文,但是无法在隧道的两个端点之间运行RIP和OSPF等路由协议。GRE可以将路由协议信息封装在另一种协议报文(例如IP)中进行传输。

- GRE帮助IPSec运行动态路由协议。

GRE本身并不支持加密,因而通过GRE隧道传输的流量时不加密的,将IPSec技术与GRE相结合,可以先建立GRE隧道队报文进行GRE封装,然后再建立IPSec隧道,对报文进行加密,以保证报文传输的完整性和私密性,GRE Over IPSec。

GRE配置示例抓包

GRE:数据包没有加密,可以看到内容

GRE关键字验证

R1&R3:

int tunnel 0/0/0

gre key 123654 # 0-42949672595可选配置key

Keepalive检测

配置Keepalive检测

int tunnel 0/0/0

keepalive # 缺省发送周期5s,缺省重传次数3次GRE总结

本文链接:https://www.orcy.net.cn/4169.html,转载请附上原文出处链接

发表评论